Ağdaki hayaletler. Tarihteki en yüksek profilli 10 siber saldırı

Miscellanea / / August 04, 2021

Yıldızların hesaplarını hacklemekten İran'ın nükleer programına saldırmaya kadar.

10. Karanlık Otel. Lüks otellerin lekelenen itibarı, 2007-2014

Tapaoux olarak da bilinen kötü amaçlı casus yazılım, saldırganlar tarafından dağıtıldı"Dark Hotel": Asya'daki otellerde bir siber casusluk ağı / Kaspersky Daily açık yoluyla Wi-Fi ağları bir dizi premium otelde. Bu tür ağlar çok kötü korunur, bu nedenle bilgisayar korsanları yazılımlarını otel sunucularına kolayca yüklemeyi başardılar.

Telegram kanalında “hayat korsanı»Teknoloji, ilişkiler, spor, sinema ve daha fazlası hakkında yalnızca en iyi yazılar. Abone!

bizim Pinterest ilişkiler, spor, sinema, sağlık ve çok daha fazlası hakkında sadece en iyi metinler. Abone!

Wi-Fi'ye bağlı bilgisayarlarda, ilk bakışta bazı programların resmi bir güncellemesinin yüklenmesi önerildi. Örneğin, Adobe Flash veya Google Araç Çubuğu. Virüs genellikle bu şekilde gizlenirdi.

Bilgisayar korsanları ayrıca bireysel bir yaklaşım da kullandılar: Bir keresinde DarkHotel bir Japon erotik çizgi romanını indirmek için bir torrent dosyası gibi davrandı.

Cihaza girdikten sonra, virüs programı "güncellenirken" kart numarası gibi kişisel verileri girmeyi teklif etti ve ayrıca yazarken tuş vuruşlarını nasıl okuyacağını da biliyordu. Sonuç olarak, saldırganlar kullanıcı adlarına ve şifrelerine ve hesaplarına erişim elde etti.

Bilgisayar korsanları, cihazlarına erişmek için üst düzey konuklar gelmeden önce bir otel zincirine kasıtlı olarak bir virüs yerleştirir. Aynı zamanda, saldırganlar kurbanın nerede yaşayacağını tam olarak biliyor ve programı yalnızca ihtiyaç duydukları cihaza bulaşacak şekilde yapılandırdı. İşlemden sonra sunuculardaki tüm veriler silindi.

DarkHotel'in hedefleri büyük şirketlerin üst düzey yöneticileri, başarılı girişimciler, üst düzey politikacılar ve yetkililerdi. Kaçışların çoğu yapıldı'Karanlık Otel' Hack'leri İş Yolcularını Hedefliyor: Rapor / NBC News Japonya, Çin, Rusya ve Kore'de. Gizli bilgileri alan bilgisayar korsanları, görünüşe göre kurbanlarına şantaj yaparak gizli bilgileri yaymakla tehdit ettiler. Çalınan bilgiler ayrıca yeni hedefler aramak ve sonraki saldırıları düzenlemek için kullanıldı.

Bu siber suçların arkasında kimin olduğu hala bilinmiyor.

9. Mirai. Akıllı Cihazların Yükselişi 2016

Çeşitli patlamalarla birlikte cihazlarİnternete bağlı - yönlendiriciler, akıllı evler, çevrimiçi yazar kasalar, video gözetim sistemleri veya oyun konsolları - siber suçlular için de yeni fırsatlar var. Bu tür cihazlar genellikle yetersiz korunur, bu nedenle bir botnet tarafından kolayca etkilenebilirler. Bilgisayar korsanları onun yardımıylaSiber saldırı nedir? / Cisco Daha sonra sahiplerinin bilgisi olmadan kontrol edilen, güvenliği ihlal edilmiş bilgisayarların ve diğer cihazların ağları.

Sonuç olarak, botnet'lerin bulaştığı cihazlar, virüsü yayabilir ve bilgisayar korsanları tarafından tanımlanan hedeflere saldırabilir. Örneğin, sunucuyu isteklerle boğmak, böylece artık istekleri işleyemeyecek ve onunla iletişim kaybolacaktır. Buna DDoS saldırısı denir.

Muazzam adı Mirai (Japonca'dan "gelecek") olan botnet özellikle ünlü oldu. Yıllar içinde yüz binlerce ağa bağlı yönlendiriciye, güvenlik kamerasına, set üstü kutuya ve kullanıcıları fabrika şifrelerini değiştirmeye zahmet etmeyen diğer ekipmanlara bulaştı.

Virüs, basit bir anahtar seçimiyle cihazlara girdi.

Ve Ekim 2016'da tüm bu donanma aldıK. Kochetkova. Twitter, PayPal, Amazon ve diğer Amerikan hizmetlerine ne oldu / Kaspersky Daily sağlayıcıdan gelen aramaları doldurmak için sinyal alan isimleri Din. Bu PayPal, Twitter, Netflix, Spotify, PlayStation çevrimiçi hizmetleri, SoundCloud, The New York Times, CNN ve diğer 80 Dyn kullanıcı şirketini çökertti.

Hacker grupları New World Hackers ve RedCult saldırının sorumluluğunu üstlendi. Herhangi bir şart öne sürmediler, ancak çevrimiçi hizmetlerin kesinti süresinden kaynaklanan toplam hasar yaklaşık 110 milyon doları buldu.

Trafiği yeniden dağıtarak ve Dyn sisteminin tek tek bileşenlerini yeniden başlatarak Mirai ile savaşmak mümkündü. Ancak yaşananlar, tüm botnet'lerin kapasitesinin neredeyse yarısını oluşturabilen akıllı cihazların güvenliği hakkında soruları gündeme getiriyor.

8. iCloud ve Twitter, 2014 ve 2020'den ünlülerin kişisel verilerinin skandal sızıntıları

Erikler gerçek bir rezonansa neden oldu.

iCloud

Siber suçlular, sahtekarlık göndererek kullanıcıların kişisel verilerini ele geçirebilir mesajlar. Örneğin, güvenlik hizmetinden uyarı gibi görünen SMS. Kullanıcıya, iddiaya göre profiline girmeye çalıştıkları söylenir. Sahte teknik destek, kişisel verileri korumak için saldırganların sitesine giden bir bağlantıyı izlemeyi ve bir kullanıcı adı ve şifre ile bir anket doldurmayı teklif eder. Saf bir kişinin bilgilerini ele geçiren dolandırıcılar hesaba erişir.

2014 yılında hackerlar bu şekildeC. Arthur. Çıplak ünlü hack: güvenlik uzmanları iCloud yedekleme teorisine odaklanıyor / The Guardian bir dizi ünlünün iCloud'unu hackleyin ve kişisel verilerini ücretsiz olarak erişilebilir hale getirin. Drenaj, gürültülü olduğu kadar geniş değildi. Örneğin, çok baharatlı resimler de dahil olmak üzere ünlülerin kişisel fotoğrafları internete girdi. Toplamda yaklaşık 500 görüntü çalındı. Üstelik bunların hepsinin yayımlanmamış olması da mümkündür.

Kim Kardashian, Avril Lavigne, Kate Upton, Amber Heard, Jennifer Lawrence, Kirsten Dunst, Rihanna, Scarlett Johansson, Winona Ryder ve diğerleri hack'ten muzdaripti.

Dört yıl sonra hacklemek beşi bulundu ve tutuklandıEski Hannover öğretmenine 'Celebgate' çıplak fotoğraf hackleme cezası verildi / WTVR ABD'den hackerlar buna dahil oldu. Dördü sekiz ila 34 ay arasında hapis cezası aldı ve biri 5.700 dolar para cezasıyla kurtulmayı başardı.

heyecan

Temmuz 2020'de dağıtıma girdilerTwitter Hack / Twitter Destek Konusu ünlü twitter kullanıcıları hırsızlardan biri ikna edilmiş BT departmanında çalışan sosyal ağ çalışanı. Bilgisayar korsanları bu şekilde gerekli hesaplara erişim sağladı. Ardından, Bitcoin'i desteklemek ve belirtilen kripto cüzdanına para göndermek için bir çağrı içeren gönderiler yayınladılar. Oradan, fonların miktarın iki katı olarak iade edilmesi gerekiyordu.

Çeşitli ünlü şahsiyetler tekrar kurban oldu: Bill Gates, Elon Musk, Jeff Bezos, Barack Obama ve diğer Amerikalı ünlüler.

Ayrıca bazı kurumsal hesaplar - örneğin, Apple ve Uber. Toplamda yaklaşık 50 profil etkilendi.

Sosyal ağlar, saldırıya uğramış hesapları geçici olarak engellemek ve sahte gönderileri silmek zorunda kaldı. Ancak saldırganlar bu dolandırıcılık üzerine iyi bir ikramiye toplamayı başardılar. Sadece birkaç saat içinde, yaklaşık 300 kullanıcı şundan fazlasını gönderdi:E. Birnbaum, İ. Lapowsky, T. Krazit. Hackerlar, çalışanlara/protokollere 'koordineli bir sosyal mühendislik saldırısı' sonrası Twitter'ı ele geçirdi 110 bin dolar.

Hırsızlar ortaya çıktıFBI San Francisco Sorumlu Özel Ajan Yardımcısı Sanjay Virmani'nin Twitter Siber Saldırısında Tutuklananlara İlişkin Açıklaması / FBI San Francisco ABD ve İngiltere'den 17 ve 22 yaşları arasında üç erkek ve bir kız. Aralarından en küçüğü Graham Clark, Twitter çalışanı kılığına girmeyi başardı. Şimdi gençler yargılanmayı bekliyor.

7. GhostNet. Çin - Google, İnsan Hakları Savunucuları ve Dalai Lama, 2007-2009

Siber saldırılar ve siber casusluk sadece hacker grupları tarafından değil, tüm devletler tarafından gerçekleştirilmektedir. Böylece Google, bilgisayar korsanlarının Çin'in hizmetindeki tüm gücünü hissetti.

2009 yılında şirket, Çin'deki sunucusunu kullanarak iki yıldır casus yazılım dağıttığını keşfetti. O sızdıJ. Sınır çizmek. Büyük Casus Sistem 103 Ülkede Bilgisayarları Yağmaladı / The New York Times 103 ülkede devlet ve özel şirketlerde en az 1.295 bilgisayar.

Dışişleri bakanlıkları ve NATO'dan Dalai Lama'nın sığınaklarına kadar çeşitli kaynaklar etkilendi. Ayrıca GhostNet, 200'den fazla ABD firmasına zarar verdi.

Çin, virüsün yardımıyla Güney ve Güneydoğu Asya hükümetlerinin yanı sıra Çinli muhalifleri ve insan hakları aktivistlerini izledi. Örneğin program, yakınlarda konuşulanları dinlemek için bilgisayarın kameralarını ve mikrofonlarını etkinleştirebilir. Ayrıca, Çinli bilgisayar korsanları yardımıyla, bireysel şirketlerin sunucularının kaynak kodunu çaldı. Büyük olasılıkla, kendi benzer kaynaklarını yaratması gerekiyordu.

Google'ın Orta Krallık'ta beş yıl dayanmayarak Çin'deki işini kapatmasında GhostNet'in keşfi büyük rol oynadı.

6. Stuxnet. İsrail ve ABD - İran, 2009-2010

Tipik olarak, siber saldırılar kurbanın internete bağlı olmasını gerektirir. Ancak, İnternet erişimi olmayan bilgisayarlar arasında bile kötü amaçlı yazılım yaymak için saldırganlar USB flash sürücülere bulaşabilir.

Bu teknik, İran programını yavaşlatmak isteyen ABD ve İsrail'in özel servisleri tarafından çok etkili bir şekilde kullanıldı. nükleer silahlar. Ancak, ülkenin nükleer sanayi tesisleri, özgün bir yaklaşım gerektiren World Wide Web'den izole edildi.

Operasyon hazırlığı eşi benzeri görülmemişti. Bilgisayar korsanları, belirli bir amaç için hareket eden Stuxnet adlı karmaşık ve karmaşık bir virüs geliştirdiler. Yalnızca Siemens endüstriyel ekipman yazılımına saldırdı. Daha sonra virüs test edildi.W. J. Geniş, J. Markoff, D. E. Sanger. İsrail'in İran'da Çok Önemli Olarak Adlandırılan Solucan Üzerinde Testi Nükleer Gecikme / The New York Times İsrail'in kapalı şehri Dimona'da benzer bir teknikle.

İlk beş kurban (nükleer sanayide çalışan İranlı şirketler)Stuxnet: başlangıç / Kaspersky Daily Dikkatlice seçilmiş. Amerikalılar, sunucuları aracılığıyla, şüphesiz nükleer bilim adamlarının flash sürücüler aracılığıyla gizli ekipmanlara getirdikleri Stuxnet'i dağıtmayı başardılar.

Zorla girme, İranlı nükleer bilim adamlarının uranyumu zenginleştirdiği santrifüjlerin çok hızlı dönmeye ve başarısız olmaya başlamasına neden oldu. Aynı zamanda, kötü niyetli program, uzmanların hataları fark etmemesi için normal işlem okumalarını simüle edebildi. Böylece, ülkedeki bu tür cihazların beşte biri olan yaklaşık bin kurulum faaliyet dışı bırakıldı ve İran'ın nükleer programının gelişimi birkaç yıl boyunca yavaşladı ve geri atıldı. Bu nedenle, Stuxnet ile ilgili hikaye, en büyük ve en başarılı siber sabotaj olarak kabul edilir.

Virüs sadece yaratıldığı görevi yerine getirmekle kalmadı, aynı zamanda yüz binlerce bilgisayara da yayıldı, ancak onlara fazla zarar vermedi. Stuxnet'in gerçek kaynağı ancak iki yıl sonra 2.000 virüslü dosyanın incelenmesinden sonra ortaya çıktı.

5. BlueLeaks. En büyük ABD güvenlik kurumu veri hırsızlığı, 2020

Amerikan istihbarat teşkilatlarının kendileri hacker siber saldırılarına karşı savunmasızdı. Ayrıca suçlular, kurnazlık da yapabileceklerini kanıtladılar. Örneğin, saldırganlar devlet sistemlerine girmediler, ancak bir web geliştirme şirketini hacklediler. Federal ve yerel kurumlara teknik paylaşım yetenekleri sağlayan Netsential bilgi.

Sonuç olarak, Anonymous grubundan bilgisayar korsanları,A. Greenberg. Hack Özeti: Anonymous Bir Büyük Polis Belgesini Çaldı ve Sızdırdı / WIRED Amerikan kolluk kuvvetleri ve istihbarat teşkilatlarının bir milyondan fazla dosyasını çalın: sadece 269 gigabayt bilgi. Saldırganlar bu verileri DDoSecrets web sitesinde yayınladı. Video ve ses klipleri, e-postalar, notlar, mali tablolar, planlar ve istihbarat belgeleri kamuya açık hale getirildi.

Kolluk kuvvetlerinin kendilerinin yasayı ihlal ettiğine dair gizli bir bilgi veya veri olmamasına rağmen, bilgilerin çoğu oldukça skandaldı. Örneğin, özel servislerin aktivistleri izlediği biliniyordu. Siyahların Hayatı Önemlidir. Meraklılar, birleştirilen dosyaları ayrıştırmaya ve ardından #blueleaks hashtag'i altında yayınlamaya başladı.

DDoSecrets tarafından yapılan ön kontrollere rağmen sızdırılan dosyalar arasında gizli veriler de bulundu. Örneğin, şüpheliler, suç mağdurları ve banka hesap numaraları hakkında bilgiler.

Amerika Birleşik Devletleri'nin talebi üzerine Almanya'daki BlueLeaks verilerinin bulunduğu DDoSecrets sunucusu engellendi. Anonymous aleyhine ceza davası açıldı, ancak henüz belirli bir şüpheli veya sanık yok.

4. Amerika Birleşik Devletleri Demokrat Partisi sunucularına saldırı, 2016

Hillary Clinton ve Donald Trump arasındaki çatışma nedeniyle, 2016'daki ABD başkanlık seçimleri en başından beri skandaldı. Ülkenin iki ana siyasi gücünden biri olan Demokrat Parti'nin kaynaklarına yönelik bir siber saldırıyla sonuçlandılar.

Bilgisayar korsanları, Demokratların sunucularına, bilgileri yönetebilecekleri ve kullanıcıları gözetleyebilecekleri bir program yükleyebildiler. Sonrasında kaçırma saldırganlar tüm izleri arkalarında sakladı.

Alınan 30 bin e-posta olan bilgiler, bilgisayar korsanları tarafından WikiLeaks'e teslim edildi.Hillary Clinton E-postası / WikiLeaks. Hillary Clinton'dan gelen yedi buçuk bin mektup sızıntıda kilit rol oynadı. Sadece parti üyelerinin kişisel verilerini ve sponsorlarla ilgili bilgileri değil, aynı zamanda gizli belgeleri de buldular. Başkan adayı ve deneyimli kıdemli bir politikacı olan Clinton'un kişisel bir posta kutusu aracılığıyla gizli bilgiler gönderip aldığı ortaya çıktı.

Sonuç olarak, Clinton gözden düştü ve seçimi Trump'a kaybetti.

Saldırının arkasında kimin olduğu hala kesin olarak bilinmiyor, ancak Amerikalı politikacılar ısrarla Cozy Bear ve Fancy Bear gruplarından Rus bilgisayar korsanlarını bununla suçluyor. Amerikan kuruluşuna göre, daha önce yabancı politikacıların kaynaklarını hacklemeye katılmışlardı.

3. 15 yaşındaki bir genç tarafından NASA ve ABD Savunma Bakanlığı'nın hacklenmesi, 1999

Miami'den bir genç olan Jonathan James'in uzay tutkusu vardı ve Unix işletim sistemini ve C programlama dilini avucunun içi gibi biliyordu. Çocuk eğlence için ABD Savunma Bakanlığı'nın kaynaklarında güvenlik açıkları aradı ve buldu.K. Poulsen. Eski Genç Hacker'ın İntiharı TJX Probuyla Bağlantılı / WIRED onlara.

Genç, resmi yazışmaları engellemek için departmanlardan birinin sunucusuna bir casus yazılım programı yüklemeyi başardı. Bu, çeşitli departmanların çalışanlarının şifrelerine ve kişisel verilerine ücretsiz erişim sağladı.

Jonathan ayrıca yaşam destek sistemini korumak için NASA tarafından kullanılan kodu çalmayı da başardı. ISS. Bu nedenle, proje üzerindeki çalışma üç hafta ertelendi. Çalınan yazılımın maliyetinin 1,7 milyon dolar olduğu tahmin edildi.

2000 yılında, çocuk yakalandı ve altı ay ev hapsine mahkum edildi. Dokuz yıl sonra, Jonathan James'in TJX, DSW ve OfficeMax'e yönelik bir hacker saldırısına katıldığından şüphelenildi. Sorgulamadan sonra intihar notunda masum olduğunu, ancak adalete inanmadığını söyleyerek kendini vurdu.

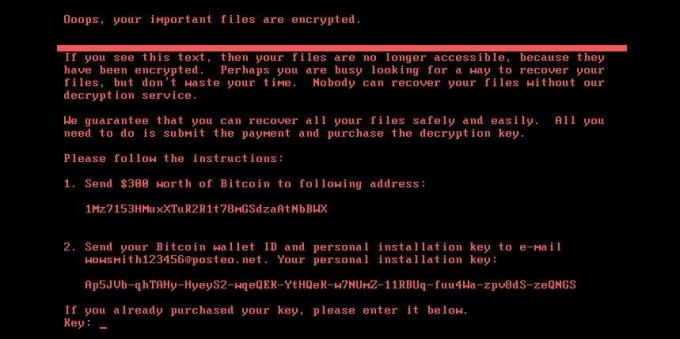

2. Ağlamak istiyor. Veri Şifreleme Salgını 2017

En nahoş kötü amaçlı yazılım türlerinden biri veri fidye yazılımıdır. Bilgisayarınıza bulaşır ve üzerindeki dosyaları kodlayarak türlerini değiştirir ve okunamaz hale getirirler. Bundan sonra, bu tür virüsler, masaüstünde ödeme talebiyle birlikte bir afiş görüntüler. kefaret cihazın kilidini açmak için, genellikle kripto para biriminde.

2017'de İnternet, gerçek bir wcry dosyası salgını tarafından süpürüldü. Fidye yazılımının adı buradan geliyor - WannaCry. Virüs bulaşmak için işletim sistemi henüz güncellenmemiş cihazlarda bir Windows güvenlik açığı kullandı. Daha sonra virüslü cihazların kendileri virüsün üreme alanı haline geldi ve onu Web'e yaydı.

İlk kez İspanya'da keşfedilen WannaCry, dört gün içinde enfekte olduA. Hern. WannaCry, Petya, NotPetya: 2017'de fidye yazılımları nasıl büyük çıkış yaptı / The Guardian 150 ülkede 200 bin bilgisayar. Program ayrıca ATM'lere, bilet, içecek ve yiyecek otomatlarına veya Windows üzerinde çalışan ve İnternet'e bağlı bilgi panolarına saldırdı. Virüs ayrıca bazı hastane ve fabrikalardaki ekipmanlara da zarar verdi.

WannaCry'nin yaratıcılarının başlangıçta dünyadaki tüm Windows cihazlarına bulaşacaklarına inanılıyor, ancak kodu yazmayı bitiremedi, yanlışlıkla internette bir virüs saldı.

Virüs bulaştıktan sonra, kötü niyetli programın yaratıcıları, cihazın sahibinden 300 dolar ve daha sonra iştah açıldığında, her biri 600 dolar istedi. Kullanıcılar ayrıca "tezgaha yerleştirme" ile korkutuldu: sözde üç gün içinde miktar artacak ve yedi gün içinde dosyaların şifresini çözmek imkansız olacaktı. Aslında, her durumda verileri orijinal durumuna döndürmek imkansızdı.

WannaCry araştırmacısı Markus Hutchins'i yendi. Enfeksiyondan önce programın var olmayan bir alana istek gönderdiğini fark etti. Kayıt olduktan sonra virüsün yayılması durdu. Görünüşe göre, yaratıcılar fidye yazılımı kontrolden çıkarsa bu şekilde durdurmayı amaçladılar.

Saldırı, tarihin en büyük saldırılarından biri olduğu ortaya çıktı. Bazı haberlere göre, neden olduFidye Yazılımı WannaCry: Bilmeniz Gereken Her Şey / Kaspersky 4 milyar dolarlık hasar. WannaCry'ın yaratılması, hacker grubu Lazarus Group ile ilişkilidir. Ancak belirli bir suçlu tespit edilmedi.

1. NotPetya / ExPetr. Bilgisayar korsanlarının eylemlerinden en büyük zarar, 2016-2017

WannaCry'ın bir akrabası, şüpheli Rus isimleriyle bilinen başka bir fidye yazılımıdır: Petya, Petya. A, Petya. D, Truva. Fidye. Petya, PetrWrap, NotPetya, ExPetr. Ayrıca Web üzerinden yayıldı ve Windows kullanıcılarının verilerini şifreledi ve kripto para biriminde 300 dolarlık bir fidye ödemek dosyaları hiçbir şekilde kaydetmedi.

Petya, WannaCry'den farklı olarak, özellikle işletmeleri hedef aldı, bu nedenle daha az virüslü cihaz olmasına rağmen saldırının sonuçları çok daha büyük oldu. Saldırganlar, MeDoc finansal yazılım sunucusunun kontrolünü ele geçirmeyi başardılar. Oradan, virüsü bir güncelleme kisvesi altında yaymaya başladılar. Toplu enfeksiyon, kötü amaçlı yazılımın en fazla hasara neden olduğu Ukrayna'dan kaynaklanmış gibi görünüyor.

Sonuç olarak, dünya çapında çok çeşitli şirketler virüsten etkilendi. Örneğin, Avustralya'da vardıPetya siber saldırısı: Fidye yazılımı Avustralya'daki işletmelere yayılırken Cadbury fabrikası vuruldu / The Guardian çikolata üretimi, Ukrayna'da çıktıANCAK. Linnik. Ne yaptın Petya / Gazeta.ru yazar kasalar bozuktu ve Rusya'daTur operatörü "Anex" siber saldırı nedeniyle satışları durdurdu / Fontanka.ru tur operatörünün işi. Rosneft, Maersk ve Mondelez gibi bazı büyük şirketler de zarar etti. Saldırının daha tehlikeli sonuçları olabilirdi. Yani, ExPetr isabetiSiber saldırılar nedeniyle Çernobil nükleer santralinin izlenmesi manuel moda aktarıldı / RIA Novosti Çernobil'deki durumu izleme altyapısında bile.

Bilgisayar korsanlığından kaynaklanan toplam hasarTarihteki "en yıkıcı" siber saldırıdan ne öğrenebiliriz? / CBC Haberleri 10 milyar dolardan fazla. Diğer tüm siber saldırılardan daha fazlası. ABD makamları suçladıAltı Rus GRU Görevlisi, Siber Uzayda Yıkıcı Kötü Amaçlı Yazılımların ve Diğer Yıkıcı Eylemlerin Dünya Çapında Yayılmasıyla Bağlantılı Olarak Suçlandı / Amerika Birleşik Devletleri Adalet Bakanlığı Telebotlar, Voodoo Bear, Iron Viking ve BlackEnergy olarak da bilinen Sandworm grubu "Petit"in yaratılmasında. Amerikalı avukatlara göre, Rus istihbarat subaylarından oluşuyor.

Ayrıca okuyun👨💻🔓🤑

- Kara madencilik: Başkalarının bilgisayarlarından nasıl para kazanılır?

- Programcılar ve bilgisayar korsanları hakkında inanılmaz derecede havalı 14 film

- Güvenlik uzmanları kişisel bilgileri nasıl korur?

- Çevrimiçi dolandırıcılık: sosyal medyada nasıl dolandırılabilirsiniz?

Bilim adamları 6 aydan fazla sürebilen düzinelerce COVID-19 semptomundan bahsediyor

Bilim adamları, koronavirüsün delta suşunun karakteristik semptomlarını isimlendirdiler. Her zamanki COVID-19'dan farklılar